- Carders.cc “Owned and Exposed”

- Inj3ct0r “Owned and Exposed”

- Ettercap “Owned and Exposed”

- Exploit-DB and BackTrack Linux “Owned and Exposed”

Le Cloud est un sujet à la mode depuis déjà quelques années, mais pour ceux qui ne savent pas encore ce qu’est le Cloud, un petit rappel bref n’est pas inutile.

Vous utiliser, la majorité d’entre-vous, les services de Google, tels que Google Mail, Google Calendar, Google Docs, Skype, etc. Tous ces services sont des services “Cloud”. Vous n’avez plus à vous soucier d’installer un serveur de mail pour votre entreprise, Google vous l’offre et prend en charge l’administration et les évolutions du service. Vous n’avez plus besoin d’installer un logiciel du type Outlook pour gérer vos contacts et vos rendez-vous, Google Mail et Calendar répondent à vos besoins. Pourquoi installer Microsoft Office, Microsoft et Google vous propose gratuitement ou de louer à la demande ces suites de logiciels bureautique. Les domaines d’applications du Cloud peuvent se multiplier à l’infinie.

Pour une entreprise, l’avantage économique du Cloud se situe à ne plus à avoir de dépenses d’investissement de capital (CAPEX) sur le hardware, les logiciels, etc. De ne plus avoir besoin d’une escouade d’informaticiens interne, car toute l’administration et la gestion quotidienne sont délocalisées chez le fournisseur de service “Cloud”.

Beaucoup de souplesse, d’agilité, d’intérêts financier dans le Cloud, mais pour autant la mutualisation des infrastructures, des logiciels à aussi comme contrepartie de délocaliser et de mutualiser les risques. Est-ce que vos données d’entreprises sont bien séparées des données d’autres entreprises, est-ce que les personnes qui accèdent à vos données sont bien autorisées à le faire, est-ce que les locaux et ressources du fournisseur sont bien protégées contres des accès physiques frauduleux, est-ce que vos données seront toujours accessible pour que vous puissiez continuer à travailler à n’importe quel moment, est-ce que les lois en vigueur pour votre fournisseur sont conformes à vos obligations légales ? Etc.

Il suffit simplement de se projeter une semaine en arrière pour voir que la délocalisation et la mutualisation des risques est effectivement un facteur à prendre en compte lorsque l’on veut se lancer dans une expérience “Cloud”.

Skype, par exemple, a subit cette semaine une journée entière de perturbation, empêchant quelques dizaines de millions d’utilisateurs de pouvoir tous simplement téléphoner … Les entreprises basant leurs appels uniquement sur Skype ont bien sûr mal évalués, ou omit, le risque encouru de la perte de ce canal de communications. Il est toujours nécessaire de penser à une roue de secours.

Encore cette semaine, Microsoft a reconnus que des données de sociétés clientes du service BPOS (Business Productivity Online Suite) ont vu celles-ci se voir accéder par des utilisateurs d’autres sociétés. Malheureusement Microsoft n’est pas dans la possibilité de savoir depuis combien de temps ces accès ont pu avoir lieu.

Le Cloud sera de toute façon la prochaine évolution forcée de l’informatique grand publique et professionnelle, mais plutôt que de vous lancer tête baisser dans l’aventure, n’oubliez pas d’évaluer vos risques.

Une nouveau “0day”, utilisé dans des attaques ciblant Internet Explorer, a été détecté par Symantec et remonté à Microsoft.

Suivant Symantec, ce “0day” a été découvert par le biais d’email envoyés à certains organisations ciblées. Ces emails contenaient un lien vers un site web légitime. Ce site web avait été piraté au préalable et diffusait des pages web qui ciblaient les versions 6 et 7 d’Internet Explorer. Une fois la version de navigateur et de l’OS du visiteur détectées, l’exploitation de la nouvelle vulnérabilité d’Internet Explorer entrait en jeux et un téléchargement invisible était lancé et tentait d’installer un cheval de Troie sans que l’utilisateur final ne puisse détecter quoi que ce soit. Ce cheval de Troie se connectait ensuite sur un serveur en Pologne, lui aussi piraté au préalable, pour récupérer les commandes à exécuter sur l’ordinateur infecté.

Microsoft a été prévenu de la nouvelle vulnérabilité par Symantec, qui a confirmé l’exploitation possible sous Internet Explorer 6, 7 et 8 par le biais d’un bulletin de sécurité MSA-2458511. Dans ce bulletin de sécurité, et sur le blog de “Microsoft Security Response Center” (MSRC), l’on peut y apprendre qu’effectivement les versions vulnérables sont Internet Explorer 6, 7 et 8 sur la majorité des plates-formes Microsoft supportées.

Par contre, la version d’Internet Explorer 8 semble la moins exposée à l’exploitation de cette vulnérabilité, du fait que le support de DEP (Data Execution Prevention) est activé par défaut dans cette version du navigateur phare de Microsoft. DEP permet de réduire l’impact des attaques en prévenant l’exécution de code dans des segments de mémoire déclarés comme non exécutables. Il est possible d’activé DEP aussi sur Internet Explorer 7 en utilisant “Enhanced Mitigation Experience Toolkit v2.0” (EMET).

Cette nouvelle vulnérabilité affecte effectivement toutes les plate-formes, ainsi que tous les navigateurs supportés par Microsoft, par contre l’exploitation de celle-ci n’a l’air d’être utilisée actuellement que contre des cibles bien précises, une nouvelle attaque ciblée du type Stuxnet (APT). Ce type d’attaque ciblée contre des organisations devient de plus en plus courantes, et la plupart du temps les “0day” découverts reviennent assez rapidement dans le domaine publique pour être exploités en masse sur tous types d’internautes.

Microsoft devrait, normalement, fournir une mise à jour comme chaque deuxième mardi du mois. N’hésitez pas à effectuer celle-ci, même si pour l’instant vous n’êtes pas une cible intéressante, demain vous pourriez l’être.

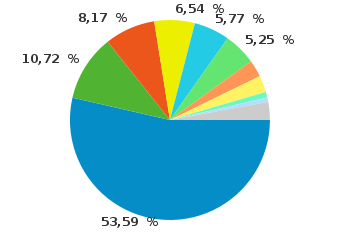

Ci-dessous des statistiques décrivant la répartition des versions d’Internet Explorer utilisées par les lecteurs ZATAZ :

Chers lecteurs ZATAZ, faîtes-vous parti des 191 340 visiteurs sur le mois d’Octobre qui ont utilisé 94 versions Flash différentes ?! Si vous n’avez pas Flash d’installé, alors Internet pour vous doit être une plaie, mais dites-vous que vous risquez moins que les autres lecteurs de ZATAZ. Si vous faites partis des visiteurs ayant Flash d’installé, et que vous utilisez Adobe Reader, vous risquez de voir vos ordinateurs se transformer en passerelles à pirates informatique.

J’aime les statistiques et je vais vous en faire profiter.

Mais ne vous inquiétez pas, si vous utilisez Adobe Reader, vous êtes tous des cibles potentielles d’internautes malveillants. La faute à APSA10-05, une des nombreuses vulnérabilités critiques découvertes ces derniers mois sur les produits Adobe.

Le 28 Octobre Fortinet annonce de façon synchronisée avec Adobe qu’un 0day, en cours d’exploitation sur Internet, a été détecté et que celui-ci permettrait de compromettre vos ordinateurs, lors de la lecture d’un PDF contenant une animation Flash malveillante.

Toutes les versions de Flash sont affectées, même la dernière version 10.1.85.3 disponible, et toutes les versions 9.x, dont la dernière en date, de Adobe Reader, que ce soit sous Windows, Macintosh, Linux, Solaris ou encore Android.

La mise à jour de Flash est prévue par Adobe, pour Windows, Macintosh, Linux, et Solaris le 4 Novembre (soit 8 jours après la découverte). Pour Android, il vous faudra attendre le 9 Novembre (soit 13 jours après la découverte), et pour les mises à jour de Adobe Reader le 15 Novembre (soit près de 20 jours après la découverte).

Ci-dessous une petite vidéo qui montre la facilité d’exploitation de cette vulnérabilité avec Metasploit.

En attendant les mises à jour, serrez les fesses, n’ouvrez pas de documents PDF, ne surfez plus sur Internet et priez pour qu’il n’y ait pas un autre 0day Flash qui soit découvert la semaine prochaine.