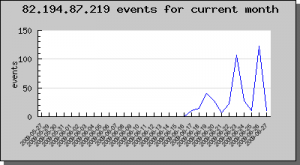

Le SANS ISC (SANS Internet Storm Center) a lancé une alerte sur l’éditeur HTML FCKeditor après que de nombreuses attaques 0day aient été détectées. Ces attaques vise particulièrement les sites web utilisant Adobe ColdFusion 8 (FCKeditor est module livré avec ce logiciel).

L’éditeur Adobe a aussi émit une alerte “potentielle” (sic) sur la vulnérabilité de son produit, et une mise à jour sera livrée, peut-être, semaine prochaine …. Une semaine complète, au minimum, durant laquelle de nombreux sites web utilisant ColdFusion 8 pourront servir de relais à des attaques. De plus, Adobe a eu l’idée ingénieuse d’activer par défaut le module FCKeditor ColdFusion depuis la version 8.0.1 de son logiciel.

Mais ce qui est le plus inquiétant c’est que toutes les versions antérieures ou égales à FCKeditor 2.6.4 sont vulnérables, et cela peut importe si on utilise ColdFusion ou non. L’exploitation de la vulnérabilité est possible dès qu’un connecteur est déclaré comme actif dans le fichier de configuration “config.php”. Les entrées envoyées au paramètre “CurrentFolder“, de différents modules de connexion (voir liste ci-dessous), ne sont pas traitées correctement permettant ainsi d’afficher le contenu de répertoire arbitraires ou de télécharger des fichiers sur le serveur. D’autres vulnérabilités, du type Cross Site Scripting (XSS) sont aussi présentes et celles-ci fonctionne aussi peut importe le langage supporté.

L’éditeur a fournis une mise à jour de sécurité 2.6.4.1 corrigeant les vulnérabilités. Si la version de FCKeditor n’est pas à jour, et qu’un seul des connecteurs soit actif dans le fichier de configuration, l’on peut dire bye bye a son serveur.

L’on peut même se demander, si finalement l’éditeur de FCKeditor n’a pas mis trop de temps à réagir –> regardez cela http://www.milw0rm.org/exploits/8060 –> oula c’est sorti le 2009-02-16, hum hum un tas de foin pour rien ???

Les fichiers mis à jour entre la version 2.6.4 et la version 2.6.4.1, et qui traite le XSS, sont :

_samples/asp/sample02.asp, la variable "Lang" a été protégée contre les attaques du type XSS

_samples/asp/sample03.asp, la variable "Toolbar" a été protégée contre les attaques du type XSS

_samples/asp/sample04.asp, la variable "Skin" a été protégée contre les attaques du type XSS

_samples/cfm/sample02.cfm, la variable "Lang" a été protégée contre les attaques du type XSS

_samples/cfm/sample02_mx.cfm, la variable "Lang" a été protégée contre les attaques du type XSS

_samples/cfm/sample03.cfm, la variable "Toolbar" a été protégée contre les attaques du type XSS

_samples/cfm/sample03_mx.cfm, la variable "Toolbar" a été protégée contre les attaques du type XSS

_samples/cfm/sample04.cfm, la variable "Skin" a été protégée contre les attaques du type XSS

_samples/cfm/sample04_mx.cfm, la variable "Skin" a été protégée contre les attaques du type XSS

Le XSS permet de s'exécuter lors du traitement des variables retournées par le script _samples/cfm/sampleposteddata.cfm

_samples/lasso/sample02.lasso, la variable "Lang" a été protégée contre les attaques du type XSS

_samples/lasso/sample03.lasso, la variable "Toolbar" a été protégée contre les attaques du type XSS

_samples/lasso/sample04.lasso, la variable "Skin" a été protégée contre les attaques du type XSS

Le XSS permet de s'exécuter lors du traitement des variables retournées par le script /_samples/lasso/sampleposteddata.lasso

_samples/perl/sample02.cgi, la variable “Lang” a été protégée contre les attaques du type XSS

_samples/perl/sample03.cgi, la variable “Toolbar” a été protégée contre les attaques du type XSS

_samples/perl/sample04.cgi, la variable “Skin” a été protégée contre les attaques du type XSS

Le XSS permet de s’exécuter lors du traitement des variables retournées par le script _samples/perl/sampleposteddata.cgi

_samples/php/sample02.php, la variable “Lang” a été protégée contre les attaques du type XSS

_samples/php/sample03.php, la variable “Toolbar” a été protégée contre les attaques du type XSS

_samples/php/sample04.php, la variable “Skin” a été protégée contre les attaques du type XSS

Le XSS permet de s’exécuter lors du traitement des variables retournées par le script _samples/php/sampleposteddata.php

Le XSS permet de s’exécuter lors du traitement des variables retournées par le script sampleposteddata.py

Les fichiers mis à jour entre la version 2.6.4 et la version 2.6.4.1, et qui traite l’upload de fichier arbitraire, sont :

editor/filemanager/connectors/asp/io.asp

editor/filemanager/connectors/asp/upload.asp

editor/filemanager/connectors/cfm/cf_io.cfm

editor/filemanager/connectors/cfm/cf_upload.cfm

editor/filemanager/connectors/lasso/upload.lasso

editor/filemanager/connectors/perl/connector.cgi

editor/filemanager/connectors/perl/io.pl

editor/filemanager/connectors/perl/upload.cgi

editor/filemanager/connectors/php/commands.php

editor/filemanager/connectors/php/io.php

editor/filemanager/connectors/php/upload.php

editor/filemanager/connectors/py/upload.py