Fierce est un outil de reconnaissance et de récupération d’informations sur une cible. Cet outil, développé en PERL, scan les différentes informations récupérables sur un nom de domaine, et ceci par le biais de différentes techniques.

L’approche de Fierce est de d’abord récupérer les serveurs de domaine du domaine cible par le biais du serveur de DNS local (celui configuré sur votre poste local). Une fois ces serveurs de DNS récupérés, Fierce les utilises afin de commencer à récupérer les informations relatives au domaine cible. Un transfert de zone sera alors tenté sur chaque serveur de DNS du domaine cible, qui risque d’échouer dans la plupart des cas. Si ce transfert de zone échoue, une attaque du type “brute force” sur les serveurs de DNS du domaine cible sera effectué pour deviner les entrées enregistrées. Cette attaque du type “brute force” est basé sur un dictionnaire de base fournis avec le logiciel. Ce dictionnaire peut bien sûr être alimenté manuellement afin d’y rajouter ses propres entrées. A la différence de DNSEnum les résultats récoltés ne sont pas repris à la demande dans le dictionnaire.

Avant de lancer l’attaque brute force, Fierce va vérifier que le domaine ne possède pas de DNS wildcard. Si un DNS wildcard est trouvé, le nombre de faux positifs sera important, car chaque entrée du dictionnaire sera alors résolue.

Les résultats retournés par l’attaque brute force contiendront le, ou les, FQDN (Full Qualifie Domain Name) trouvés, ainsi que les adresses IP associées.

A partir de ces adresses IP les réseaux associés seront devinés afin de pouvoir, de par la suite, éventuellement effectuer une approche par le biais de nmap.

- Invoquer l’aide de Fierce

perl fierce.pl -h

- Lancement de base de Fierce

perl fierce.pl -dns domain.xxx

- Enregistrer les résultats dans un fichier

- Enregistrer les résultats dans un fichier et ne pas afficher les résultats à l’écran

- Spécifier un serveur de DNS particulier pour les lookups DNS

- Spécifier une liste de serveurs de DNS particuliers pour les lookups DNS

- Utiliser le dictionnaire pour l’attaque brute force DNS

- Stopper le scan de Fierce dans le cas ou le transfert de zone ai réussi

perl fierce.pl -dns domain.xxx

Attention, dans le cas présent, aucune attaque du type bruteforce ne sera effectuée. Uniquement la récupération des serveurs de noms de domaine et la tentative de transfert de zone seront effectués

- Enregistrer les résultats dans un fichier

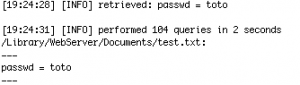

perl fierce.pl -dns domain.xxx -file results.txt

- Enregistrer les résultats dans un fichier et ne pas afficher les résultats à l’écran

perl fierce.pl -dns domain.xxx -file results.txt -suppress

- Spécifier un serveur de DNS particulier pour les lookups DNS

perl fierce.pl -dns domain.xxx -dnsserver xxx.xxx.xxx.xxx

- Spécifier une liste de serveurs de DNS particuliers pour les lookups DNS

perl fierce.pl -dns domain.xxx -dnsfile dnsservers.txt

Le fichier dnsservers.txt contiendra une liste (un serveur de DNS par ligne) des serveurs de DNS sur lesquels seront effectués les lookups DNS. • Utiliser le dictionnaire pour l’attaque brute force DNS

perl fierce.pl -dns domain.xxx -wordlist dns.txt

- Stopper le scan de Fierce dans le cas ou le transfert de zone ai réussi

perl fierce.pl -dns domain.xxx -wordlist dns.txt -stop